Участники хакерской конференции DEF CON показывают, как могут быть имитированы / обойдены стороной токены YubiKey и RSA.

Аппаратные токены — небольшие устройства, которые генерируют код или являются подключаемыми модулями вашего компьютера, обеспечивая лучший способ дополнительной блокировки вашей учётной записи электронной почты. В то время как двухфакторная аутентификация при помощи SMS может быть перехвачена, злоумышленникам, вероятно, будет сложнее получить тот уникальный код, который генерируют эти маленькие устройства.

Но невозможного ничего нет. Два исследователя по вопросам безопасности на ежегодной хакерской конференции DEF CON в Лас-Вегасе, посвящённой по взлому компьютеров, представили несколько доказательств уязвимости популярных аппаратных токенов, в т.ч. YubiKey.

«Устройства аппаратной безопасности — это относительная новинка. Они великолепны, они обеспечивают уровень защиты, которого не достичь иными средствами. Однако мы должны помнить о нашем оборудовании, и безоговорочно утверждать о полной безопасности – неверно», — сказал Джо Фитц Патрик, один из исследователей, стоящих за проектом. В исследованиях также участвовал Майкл Лейбовиц.

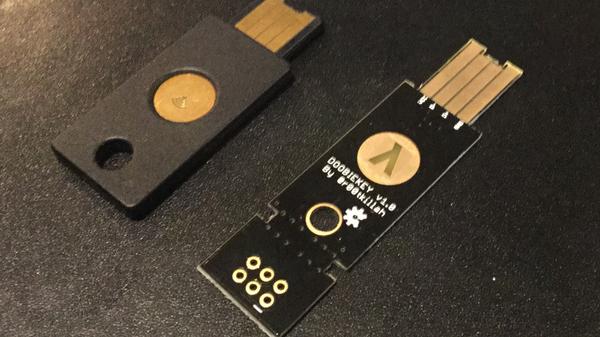

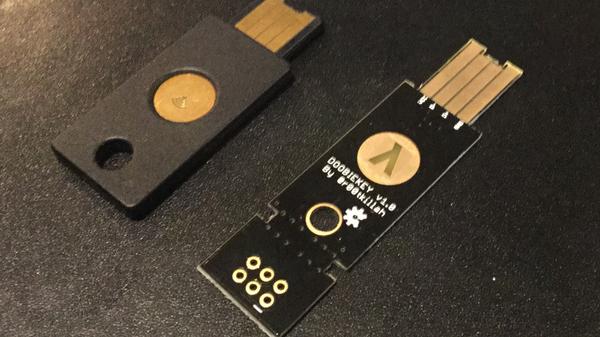

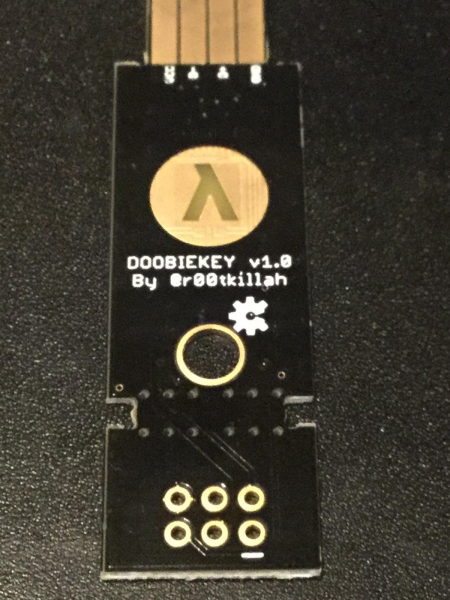

На Github каждый может загрузить код, эмулирующий YubiKey на Arduino — крошечном компьютере, подобном Raspberry Pi. Исследователи взяли его, скорее, только для того, чтобы ключ выглядел как компьютерная плата без корпуса — даже попытались скопировать внешний вид YubiKey, воссоздав его в устройстве под названием DoobieKey. Фитц Патрик и Лейбовиц продемонстрировали, что серверы YubiKey признали их устройство подлинным ключом YubiKey.

Хотя внешний вид устройства вряд ли обманет кого-то, Лейбовиц даже представил его возможный 3D-дизайн, который мог бы выглядеть более убедительно.

Как может быть организована атака на практике? Например, хакеру нетрудно сделать партию DoobieKey, а затем раздать устройства участникам какой-нибудь крипто-вечеринки, где люди встречаются для того, чтобы обсудить вопросы шифрования и безопасности. Если жертвы свяжут свой поддельный YubiKey со своей почтой Gmail, то злоумышленник будет иметь копию их токена с двухфакторной аутентификацией (2FA).

«Вы модифицируете токены до того, как пользователь их получит», — сказал Фитц Патрик.

Исследователи также нашли изъяны токенов RSA, аналогичных аппаратных устройств, которые отображают код, который пользователь должен ввести в свой компьютер. Поддельное устройство RSA передаёт этот код верификации через Bluetooth.

Гипотетически, хакер «может находиться в непосредственной близости и приказать устройству, чтобы оно передало ему код», — сказал Фитц Патрик. Другой подход, пояснил он, состоит в том, что вредоносный токен RSA постоянно будет транслировать ключ проверки, чтобы любое соседнее Bluetooth устройство могло получить код от него.

Для проекта RSA Фитц Патрик собирается загрузить дизайн платы на Github, а также, возможно, и код, чтобы другие смогли разработать свой собственный вредоносный токен. Кроме этого, злоумышленникам нужно приобрести специальную плату, что займёт неделю, и купить bluetooth модуль стоимостью около $10.

«Непреклонная часть [хакеров] могут пойти до конца и довести код до рабочего состояния», — сказал Фитц Патрик.

Но ни одно из этих исследований не означает, что вы должны прекратить использование аппаратных устройств безопасности. Но по-прежнему важно знать о потенциальных уязвимостях, чтобы можно было информировать тех, кто может быть подвергнут угрозе атак.

«Продолжайте использовать YubiKeys, продолжайте использовать свои токены», — сказал во время презентации Фитц Патрик.